TeamViewer v6.0.11656 Acceso Remoto y Asistencia a Través de Internet

Android, Nokia y BlackBerry registran la actividad del usuario

Una constante en el mundo de la electrónica en general y de las comunicaciones en masa en particular es la conspiración acerca de un vigilante oculto que puede acceder a toda la información que se transfiere entre dispositivos.

Dicho de otro modo: que los terminales que sirven para que nos enviemos correos electrónicos, SMS o incluso paquetes de voz (llamadas, dicho pronto y mal) pueden ser interceptados de forma remota para que todos los datos que se muevan entre unos y otros pasen por un registro que compute toda esa vasta masa de información.

Trevor Eckhart es de esa opinión, según hemos conocido a través de la prestigiosa publicación especializada Wired. Este muchacho de 25 años habría investigado la forma en que funciona el software de la compañía Carrier IQ, instalado en móviles basados en Android, así como en terminales Nokia y BlackBerry.

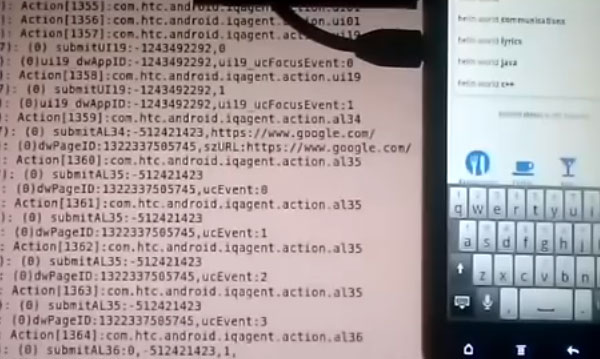

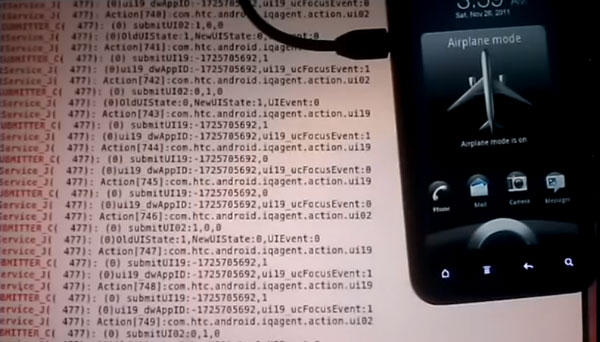

Según sostiene Eckhart, esta plataforma estaría registrando constantemente toda la actividad que se desarrolla con un móvil. En un vídeo publicado en YouTube, este usuario muestra lo que parece ser todo un arsenal de datos que viene a describir todos y cado de los movimientos ejecutados con el teléfono donde se instala. Y cuando decimos todo, nos referimos a todo.

Una vez que Trevor Eckhart publicó este vídeo, los chicos de Google llegaron a amenazarlo con un pleito multimillonario por difamación, alegando que el software al que referencia este detective digital sólo registra información de sistema que sirva para valorar el funcionamiento del terminal, y que cualquier usuario acepta dentro de las condiciones de uso del aparato (esto es, el comportamiento de la batería, la calidad de la señal en función del área donde esté ubicado el móvil o el rendimiento de las aplicaciones, entre otras cuestiones).

No obstante, Google acabó por recular en sus intenciones de tomar medidas judiciales contra Eckhart cuando un organismo, la Electronic Frontier Foundation, atendió a los argumentos que sostiene el descubridor de esta extraña situación, que vienen a sugerir que todos y cada uno de los pasos que adoptamos con el smartphone donde funciona el Carrier IQ quedan detallados en un registro.

Así, por ejemplo, esta biblia de nuestros hábitos con el móvil llegan incluso a reflejar la frecuencia con la que llegamos a pulsar determinadas teclas, los números de teléfonos a los llamamos (o las llamadas entrantes), las páginas webs que visitamos… todo acabaría en los servidores de Carrier IQ, independientemente de que usemos conexión GSM, 3G o Wi-Fi, según esta conspiranoica historia.

Cómo bloquear a un usuario de Twitter

Quizás llevas poco tiempo siendo usuario de Twitter, la red social de los 140 caracteres, pero es posible que ya te hayas topado con algún otro tuitero que sea más pesado que un collar de sandías, o con los molestos bots (usuarios que envían entradas automatizadas) que te torpedean con promociones y ofertas de dudosa naturaleza.

En el primer caso, si no funciona la vía del diálogo (y allá cada cual cómo quiera ponerla en marcha), siempre queda la opción de bloquear al usuario para que sus peroratas no nos pongan de mala uva. Recuerda que en Twitter, el hecho de que no sigamos a un determinado usuario (es decir, que no seamos sus followers o seguidores), no quita que ellos se puedan poner en contacto con nosotros, independientemente de que nos sigan, siempre y cuando no sea a través de mensaje directo (o DM).

Siendo así, como decimos, la vía del bloqueo puede ahorrarnos más de un berrinche si somos de entrar al trapo con facilidad. Pero no sólo eso. Twitter ofrece además una herramienta para poder indicarle al sistema que, en el caso de estar haciéndose uso de técnicas de promoción masiva, o spam, el usuario sea penalizado.

Desde la propia interfaz web de Twitter (es decir, desde el navegador que usemos para entrar en Internet) están presentes estos dos comandos por separado. Así, podríamos decidir, en primer lugar, bloquear al usuario para que las menciones que nos hagan no aparezcan en nuestra línea de tiempo (timeline) ante nuevas actualizaciones y, posteriormente, si su comportamiento se corresponde con la definición de spam, reportarlo a Twitter para que tome cartas en el asunto.

En algunos clientes de Twitter, estas funciones pueden llegar incluso a estar combinadas en un solo comando. Tal es el caso de Tweetdeck, un programa disponible para Windows y Mac OS X, así como integrado en Google Chrome y móviles (compatible con iPhone o Android). Esta aplicación ofrece una opción autónoma para bloquear al usuario, así como otra que, a través de una única orden, bloquea y denuncia como spam a determinados tuiteros (algo que resultará especialmente interesante en el caso de los bots).

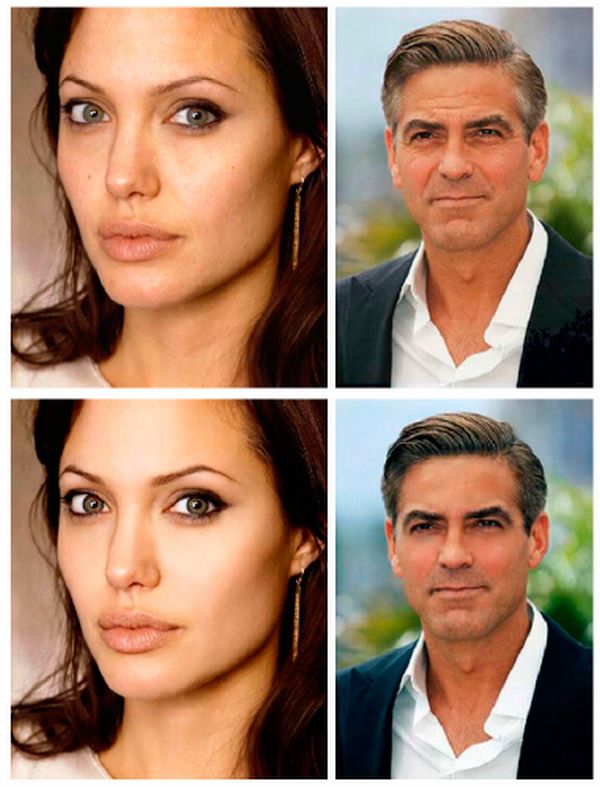

Las trampas de los retoques con Photoshop al descubierto

Lejos quedan aquellos días cuando el fotógrafo retocaba con lápiz las fotos en blanco y negro. Ya no hay que esforzarse tanto con el maquillaje, y las modelos no deben preocuparse de sacar pecho y meter tripa. El fotógrafo ya no tiene que poner una media sobre el objetivo para difuminar los estragos producidos por la edad del sujeto. La magia del Photoshop puede con todo. Las propias supermodelos lo saben, y sus agentes nunca olvidan incluir la cláusula de Photoshop en sus contratos.

El veterano programa de edición gráfica de Adobe lleva en el mercado desde el año 1990 y ya va por la versión CS5 (12.1). Los editores fotográficos experimentados consiguen unos resultados tan buenos con el Photoshop que a menudo es difícil saber si una imagen ha sido manipulada. Las revistas y las vallas publicitarias están repletas de imágenes completamente irreales. Sólo está al alcance de un puñado de científicos determinar la autenticidad de una fotografía digital. Hany Farid es uno de ellos.

Este perito forense especialista en imagen digital es Profesor de informática de la universidad privada Dartmouth College, radicada en Estados Unidos. El padre de Hany Farid era químico en la Kodak, pero su aproximación a la imagen digital es como informático. Está desarrollado un software forense digital capaz de averiguar si una imagen ha sido manipulada y con qué modelo de cámara fue tomada. Su sistema además detecta si ha sido alterada con Photoshop por los cambios geométricos y fotométricos.

Esa herramienta tan sólo dice si la imagen ha sido retocada. Averiguar qué ha sido modificado y cómo requiere otras técnicas. El Doctor Farid emplea un software de modelado en 3D que analiza las sombras de la foto para determinar si son consistentes con las fuentes de luz. Si las sombras no concuerdan, es probable que la fotografía esté compuesta por trozos de varias imágenes.

El Doctor Farid ha escrito dos artículos académicos que muestran las investigaciones realizadas con sus alumnos en este campo: “A Perceptual Metric for Photo Retouching” (Una métrica perceptual para el retoque fotográfico) y “Exposing Photo Manipulation with Inconsistent Reflections” (Exposición de la manipulación fotográfica a través de los reflejos inconsistentes).