Top 20 malware en América Latina

Si comparamos estas estadísticas con las del año 2011 podemos notar algunos cambios fundamentales. Finalmente el gusano Kido ha sido desplazado al segundo lugar. Hay varias razones por lo que finalmente esto ha sucedido, pero de ellas hablaremos más adelante.La amenaza número 1 en América Latina en los primeros 6 meses del 2012 ha sido el troyano Trojan.WinLNK.Runner.bl que realmente aprovecha la misma vulnerabilidad que había sido descubierta como día 0 en los primeros ataques de la ciber arma llamada Stuxnet. Los criminales cibernéticos reciclaron una de las técnicas de propagación de Stuxnet y ahora la están utilizando ampliamente para infectar una gran cantidad de víctimas en América Latina.

Trojan.WinLNK.Runner.bl se propaga vía medios USB, lo que indica que los criminales cibernéticos que atacan a América Latina utilizan este medio como el principal vector para infectar a la mayor cantidad de personas.

Si miramos el mapa de infecciones del Trojan.WinLNK.Runner.bl podemos ver algunas tendencias interesantes.

México y Rusia son los países más afectados por dicha amenaza. Es probable que dicha tendencia esté relacionada con los orígenes e intereses de los criminales que estén detrás de Trojan.WinLNK.Runner.bl.

De hecho, el troyano WinLNK.Runner.bl no es el único de la lista Top 20 que para su propagación usa los medios USB. Por lo menos hay otras 10 amenazas en la misma lista que también aprovechan los dispositivos USB para su propagación. Esto reafirma el hecho que los dispositivos USB siguen siendo la principal amenaza para los usuarios de América Latina.

Entre otras amenazas más difundidas en América Latina hay que resaltar la fuerte presencia de los programas de código malicioso que atacan la banca en línea robando las credenciales de las cuentas y de las tarjetas de crédito. Como un ejemplo de esto podemos ver el gusano ubicado en el 5 lugar con el nombre Worm.Win32.VB.dbj.

Este gusano fue desarrollado en Visual Basic y probablemente su origen viene de México. El mapa de infecciones reafirma que entre los blancos principales de este gusano están las víctimas de América Latina o mejor dicho, sus datos financieros:

Los usuarios de Brasil, Venezuela y México son los más atacados por esta amenaza.

Además del gusano Worm.Win32.VB.dbj, en la lista existen otros 4 programas de código malicioso del tipo banker que apuntan contra los datos financieros de las víctimas.

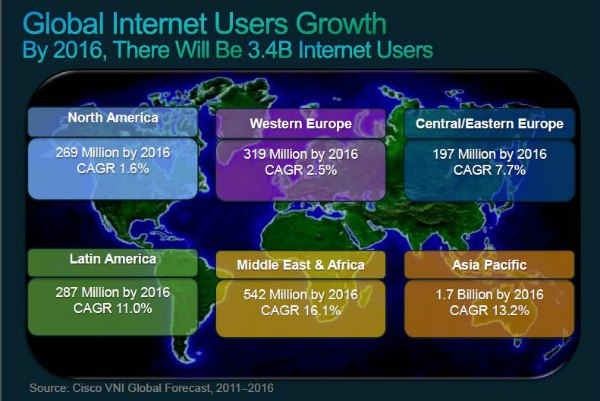

Víctimas dentro de la región

Al hablar de los ataques uno lógicamente se preguntaría en qué países de América Latina se encuentra la mayor cantidad de víctimas.Es interesante notar que en comparación con el 2011, Perú ha subido del 5to al 4to lugar. Dicha situación seguro está relacionada con el buen crecimiento económico de este país. Con una economía más fuerte, la gente y las empresas suelen hacer más negocios en Internet y esto por supuesto atrae a los criminales cibernéticos. Siempre donde hay dinero, habrá ataques de malware ya que la principal motivación de los criminales cibernéticos es el dinero.

Entre otros cambios notorios podemos ver el acenso del Ecuador del 8to al 6to lugar. El Ecuador también ha experimentado un buen crecimiento tecnológico y económico lo que ha contribuido a una cantidad mayor de ataques en este país.

En el 2011 Brasil recibió un 28% de todos los ataques pero ahora, tan solo en los primeros 6 meses, podemos ver que la cantidad de ataques ha aumentado a un 33%. Nuevamente la razón está relacionada con el crecimiento económico de Brasil.

Malware en el espacio Web de América Latina

El segundo medio más popular entre los criminales que atacan a América Latina es la Web. Las siguientes estadísticas muestran en qué países de la región se encuentra la mayor cantidad de malware.En el 2011 la República Dominicana y Panamá se encontraban en el 2do y 3er lugar, respectivamente. Pero ahora podemos ver que han bajado sus posiciones. Al parecer los organismos de monitoreo del espacio Web de estos países han tomado cartas en el asunto. Realmente es algo muy bueno ya que les cortó algunas vías a los criminales cibernéticos. Si todos los países de la región tuvieran la misma actitud, se podría minimizar aun más la cantidad de malware en la región.

Sistemas operativos de los usuarios en América Latina

Finalmente Windows 7 ha llegado a dominar el mercado entre los sistemas operativos Microsoft. Esto realmente es muy bueno ya que desde el punto de vista de seguridad, Windows 7 es más seguro que Windows XP. Especialmente es bueno ver que más gente está usando Windows 7 de 64 bits. Recordemos que en el caso del ataque de la ciber arma Flame, precisamente Windows 7 de 64 bits fue el sistema operativo inmune. En el 2011 tan solo 19% de los usuarios tenían Windows 7 de 64 bits, en cambios en los primeros 6 meses del 2012 la cifra ha crecido hasta 27%.Esperemos que más usuarios puedan migrar a esta arquitectura ya que es realmente mucho más segura que las demás de Microsoft.

Al principio del artículo hablamos del Kido y que este ha sido desplazado del 1 lugar. Una de las razones el porque esto sucedió es precisamente gracias a la migración a los sistemas operativos Windows 7. Nuevos sistemas más robustos y libres de infección han reducido la tasa de infección es este gusano.

Conclusiones

Los criminales cibernéticos que atacan a los usuarios de América Latina siguen teniendo como su meta principal el dinero de las víctimas. Han llegado a reciclar las técnicas utilizadas en otras amenazas cibernéticas no relacionadas con el fraude, ni con América Latina.Esto indica que los que atacan a América Latina, incluyendo a los propios criminales cibernéticos locales, siguen de cerca nuestras investigaciones en las que describimos las técnicas y las tendencias utilizadas y que publicamos en línea. El que el paisaje viral de la región cambie en tan solo 6 meses indica que detrás de los ataques hay mucho tiempo invertido y probablemente muchos de los criminales simplemente ven como su trabajo de tiempo completo el desarrollar los programas de código malicioso y lanzarlos para obtener ganancias ilícitas a costa de sus víctimas.

En algunas ocasiones durante nuestra rutina de investigación hemos visto que los criminales cibernéticos de la región ya se encuentran en contacto y negociando con los criminales cibernéticos de Europa del Este nuevas técnicas de infección. Realmente esto nos dice que en un futuro muy cercano probablemente veremos códigos maliciosos mucho más sofisticados y más difícil de eliminar.

Es de suma importancia que los países de América Latina trabajen tanto en las legislaciones modernas de lucha contra el crimen cibernético, como también en cooperaciones transparentes entre los países de la región para facilitar las evidencias y las investigaciones.