Android es un sistema operativo muy difundido en smartphones y tabletas. Los creadores de malware lo saben y por eso le prestan cada vez más atención. No es de extrañar, porque es el líder de ventas; Android está instado en el 60 por ciento de los dispositivos móviles que salen al mercado, frente al 19 por ciento con Apple iOS y al 18 por ciento con Windows Phone, según Canalys.

Sin embargo, el sistema operativo de Google acapara casi todo el malware: El 92 por ciento de los ataques a móviles están dirigidos a Android, según Juniper Networks, que además destaca en su último informe que los virus, troyanos y otros códigos maliciosos diseñados para móviles se han multiplicado por seis en sólo un año. Desde marzo de 2012 a marzo de 2013 se han contabilizado cerca de 280.000 piezas de malware.

Casi la mitad de los ataques a móviles se produce mediante troyanos SMS, que engañan a los usuarios para que envíen mensajes premium a números gestionados por ciberdelicuentes. Y es que es un negocio muy lucrativo, cada mensaje corto reporta casi 10 euros a los criminales. Juniper también ha detectado que hay más de 500 tiendas de aplicaciones que ofrecen software malicioso.

Casi la mitad de los ataques a móviles se produce mediante troyanos SMS, que engañan a los usuarios para que envíen mensajes premium a números gestionados por ciberdelicuentes. Y es que es un negocio muy lucrativo, cada mensaje corto reporta casi 10 euros a los criminales. Juniper también ha detectado que hay más de 500 tiendas de aplicaciones que ofrecen software malicioso.

El hecho de que el ecosistema de Android esté tan abierto a los desarrolladores está propiciando todos estos ataques. La instalación de aplicaciones maliciosas camufladas como legítimas es la segunda vía de propagación de malware en los móviles (en el 29 por ciento de los casos), seguida de los troyanos spyware (en el 19 por ciento de los ataques).

Con su comportamiento, los propios dueños de dispositivos móviles con Android están poniéndoselo todavía más fácil de los ciberdelincuentes, abriendo la puerta de par en par a la instalación de malware. Seguir unas simples reglas puede ayudar a evitar el malware en tabletas y smartphones con Android.

1) Actualizarse a la última versión de Android

Siempre que sea posible, conviene instalar la última versión

disponible, que ahora mismo es Android 4.2 Jelly Bean. Juniper estima

que así desaparecerían el 77 por ciento de las amenazas; ahora sólo

suelen hacerlo un 4 por ciento de los usuarios.

2) Utilizar un antivirus móvil y mantenerlo al día

Los antivirus no son infalibles, pero siempre es mejor usar uno que

nada. Unas recientes pruebas del laboratorio AV-Test demuestran que hay

más de una veintena de programas de seguridad que obtienen excelentes

resultados. La suite de seguridad de TrustGo logra las mejores calificaciones, seguida de antivirus de Lookout, y de los programas para móviles de Symantec y de Trend Micro.

3) Instalar aplicaciones sólo desde tiendas oficiales

Como las de los operadores móviles o las de fabricantes de

terminales. Google Play, con todos sus problemas, es el lugar más seguro

para descargar aplicaciones y juegos para Android. Las tiendas de

terceros están repletas de instaladores maliciosos, según Juniper.

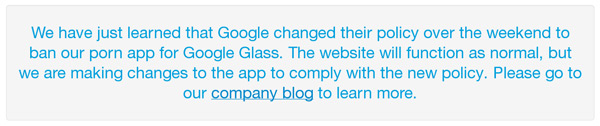

4) No visitar ni descargar nada desde sitios de poca confianza

Basta con navegar por un sitio con el móvil para infectarlo. Los

contenidos para adultos son el principal vector de contagio. Según la

compañía de seguridad Blue Coat, en la quinta parte de las ocasiones que

el usuario termina en un sitio malicioso, procede de una página de

pornografía.

5) Nunca dar permiso a las aplicaciones que pretenden acceder a datos personales

Antes de instalar cualquier software en el smartphone conviene leer

atentamente las condiciones, especialmente los permisos de instalación.

Si el desarrollador es legítimo, suele proporcionar información sobre

esos permisos en Google Play; si no da ninguna pista, es mejor evitar

esa aplicación, por muy interesante que parezca, e incluso aunque sea

gratis.